Как полностью очистить жесткий диск от всех данных?

Стереть с жесткого диска означает полностью очистить с диска всю его информацию. Удаление всего, это не простое удаление файлов и форматирование жесткого диска как обычно это бывает. Вам нужно будет сделать дополнительный шаг, чтобы стереть жесткий диск, чтобы потом, данные нельзя было восстановить.

Когда вы форматируете жесткий диск или удаляете раздел, вы обычно только удаляете файловую систему, делая данные невидимыми которые больше не индексируются, но не исчезают. Программа восстановления файлов или специальное оборудование часто восстанавливает информацию.

Если вы хотите убедиться, что ваша личная информация исчезла навсегда, вам нужно будет стереть жесткий диск с помощью специального программного обеспечения.

Смотрите заключение в нижней части страницы, для получения информации о «простой» чистке, используя формат команды в Windows 10, Windows 8, Windows 7 и Windows Vista.

Как очистить жесткий диск компьютера?

Этот процесс может занять от нескольких минут до нескольких часов в зависимости от размера накопителя и выбранного вами метода.

Создайте резервную копию всего, что вы хотите сохранить, например фотографий, ключей программного продукта и т.д. Когда очистка жесткого диска будет завершена, не будет никакого способа вернуть что-либо обратно.

Загрузите бесплатную программу уничтожения данных. Любая из первых шести программ, которые рекомендуются в этом списке, будет отлично работать, потому что их можно использовать для очистки жесткого диска из-за пределов Windows — необходимая функция, если вы хотите очистить жесткий диск, на котором установлена Windows.

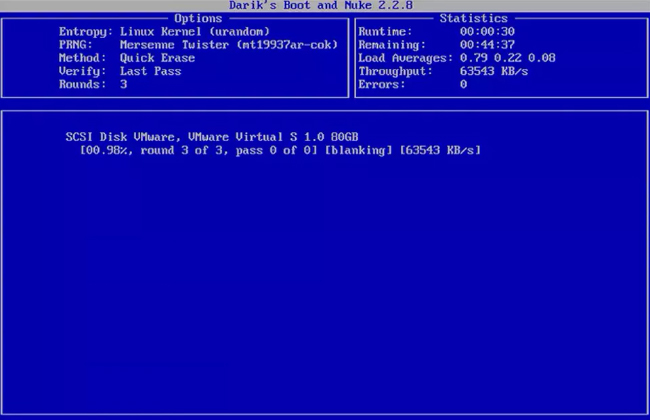

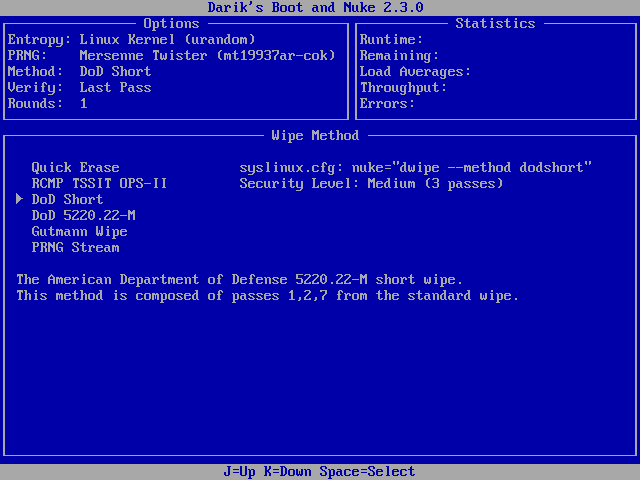

Отличная программа DBAN. Это, вероятно, наиболее широко используемый инструмент для очистки жесткого диска.

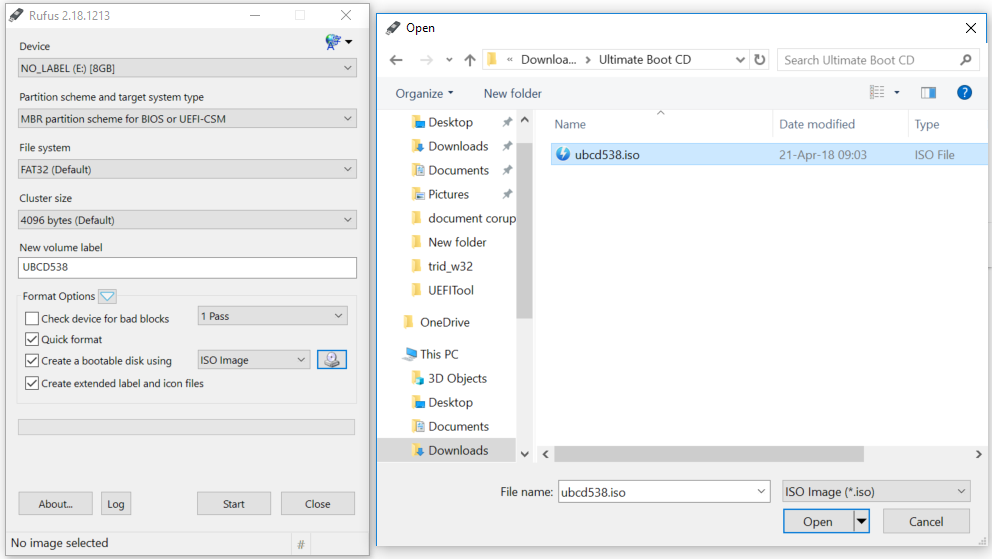

Затем выполните все необходимые шаги для установки программного обеспечения или, в случае загрузочной программы, такой как DBAN, получите ISO-образ на CD или DVD-диске или устройстве USB, например, на флэш-накопителе:

Если вы используете CD или DVD, этот процесс обычно включает запись образа ISO на диск, а затем загрузку с диска для запуска программы.

Если вы используете флэш-накопитель или другой USB-накопитель, этот процесс обычно включает в себя запись ISO-образа на USB-устройство и затем загрузку с этого USB-накопителя для начала работы.

Стерите жесткий диск в соответствии с инструкциями программы.

После правильной очистки вы можете быть уверены, что вся информация на диске теперь исчезла навсегда.

Теперь вы можете установить Windows на диск, создать новый раздел, продать или отдать жесткий диск или компьютер, переработать или утилизировать его, восстановить резервные копии файлов, и все что можно сделать с пк.

Простая альтернатива стирания жесткого диска

Начиная с Windows Vista, процесс форматирования изменился, и к каждому стандартному (не быстрому) формату применяется один проход с нулевой записью. Другими словами, во время форматирования выполняется очень простая очистка.

Если вам достаточно одного прохода с нулевой записью, убедитесь, что ваш диск был очищен после обычного форматирования в Windows 10, 8, 7 или Vista.

Это стирание только того раздела, который вы форматируете. Если у вас есть более одного раздела на физическом жестком диске, вам также необходимо отформатировать эти дополнительные разделы, если вы хотите считать весь физический диск «стертым».

Является ли уничтожение файлов безопасным?

Если то, что вы действительно хотите сделать, это просто убедиться, что файлы, которые вы удаляете на регулярной основе, действительно исчезли и не могут быть извлечены специальными инструментами, программа очистки данных — это больше, чем вам нужно.

Многие из программ уничтожения также делают так называемую очистку свободного пространства, которая стирает все «пустое» пространство на вашем жестком диске. Цель этого — убедиться, что файлы, которые вы уже удалили, действительно удалены навсегда.

Облако бесплатно. Как создать дома помойку файлов и пользоваться везде

В закладки

Apple давно свернула подразделение и прекратила выпуск AirPort и Time Capsule. Довольно полезные девайсы еще распродаются в магазинах электроники, но с каждым годом они лишь устаревают.

В то же время появляются решения от других производителей, да и самому собрать средство для бекапов под силу каждому. Сейчас выберем подходящий вариант.

Самый доступный вариант

У большинства из вас уже есть роутер с USB-разъемом. Если он поддерживает подключение внешнего накопителя (иногда USB выделяют для перепрошивки или настройки принт-сервера), то половина системы уже готова.

Некоторые маршрутизаторы придется перепрошить для создания сетевого файлового хранилища. Подробно о таких манипуляциях мы уже рассказывали.

Останется лишь найти емкий внешний накопитель, флешку или даже обычный жесткий диск с «карманом» для подключения по USB.

Общая схема настройки следующая:

1. Форматируем внешний диск или флешку в APFS (Apple File System), Mac OS Extended (HFS+) для систем старее macOS High Sierra либо exFAT. С NTFS заморачиваться не советуем, получите нестабильную работу и низкую скорость передачи данных из macOS.

2. Берем роутер с поддержкой внешних накопителей и подключаем к нему отформатированный диск. Маршрутизатор может не поддерживать APFS или HFS+ разделы. Иногда это решается при помощи прошивки, а иногда придется использовать файловую систему exFAT.

3. Подключаем сетевой диск к macOS.

4. Перенастраиваем место сохранения резервных копий в настройках Mac или через терминальную утилиту.

Преимущества:

- система самая доступная среди аналогов;

- все необходимое для сборки есть у большинства пользователей (роутер и флешка);

Недостатки:

- система довольно требовательна к маршрутизатору, подойдут далеко не все роутеры;

- у такого сетевого диска не будет практически никаких параметров, управлять им придется через корявое ПО роутера или вовсе через командную строку;

- настроить диск для доступа через глобальную сеть получится не всегда;

- организовать RAID-массив для большей надежности будет крайне сложно.

Самый простой вариант

Чтобы не заморачиваться с настройками роутера, не настраивать всевозможные сервисы и службы, можно приобрести так называемый NAS (Network Attached Storage).

Домашнее сетевое хранилище имеет множество возможностей, одна из которых – быстрый и удобный бекап Time Machine.

Большинство современных NAS прямо из коробки поддерживают такую возможность, нужно лишь активировать соответствующую опцию.

Общая схема настройки выглядит следующим образом:

1. Настраиваем NAS для работы в домашней сети.

2. Подключаемся к хранилищу через приложение или веб-интерфейс.

3. Выделяем часть накопителя для хранения резервных копий Time Machine.

4. Форматируем раздел или весь накопитель в подходящую файловую систему.

5. Подключаем сетевой диск в macOS.

6. Перенастраиваем сохранение резервных копий в Time Machine на созданный сетевой диск.

Минимум телодвижений – максимум эффективности, нужно лишь заплатить.

Преимущества:

- готовая система работает из коробки с минимумом настроек;

- кроме возможности создавать копии в Time Machine можно организовать собственное облако;

- нет необходимости в дополнительном ПО;

- система не зависит от маршрутизатора, позволяя использовать любой роутер и менять его при необходимости;

- многие модели NAS позволяют организовать RAID-массив для большей надежности хранения бекапов.

Недостатки:

- NAS система будет стоить дороже роутера с накопителем.

Система обладает и другим недостатком вроде увеличенной нагрузки на сеть. Однако, в домашних условиях это не так критично, как в небольшом офисе. Кроме того, любой аналог в виде системы роутер+флешка будет обладать аналогичным недостатком.

Самый облачный вариант

Есть возможность и вовсе хранить бекапы в облаке. Так надежность системы возрастает многократно, ведь сервера Dropbox, Яндекс.Диск или Облака Mail.ru имеют больше степеней защиты данных, чем NAS.

Другое дело, что простого и изящного решения для переноса бекапов в сторонние облака нет, придется пользоваться так называемыми костылями.

Нам нужно сохранить бекап на накопитель или даже на отдельный раздел компьютера, а потом сгрузить его в облако.

При использовании внешнего диска его придется постоянно подключать к компьютеру для обновления бекапа, а при хранении копии на Mac, под неё потребуется дополнительное пространство.

Тут каждый выберет более удобный вариант самостоятельно. Есть большой HDD – оставляем копию на Mac, есть объемная флешка или внешний диск – подключаем их регулярно для создания копий.

Общий алгоритм настройки выглядит так:

1. Определяемся с местом хранения резервной копии и настраиваем Time Machine.

2. Выбираем подходящий облачный сервис и устанавливаем его клиент на Mac.

3. Настраиваем синхронизацию с облаком для раздела (папки) с хранящимися резервными копиями.

Теперь все созданные бекапы будут улетать в облако.

Для тех, кто переживает за сохранность данных в сторонних сервисах, предлагаем настроить свое облако и действовать по приведенному выше алгоритму.

Преимущества:

- для работы системы не потребуется дополнительное оборудование;

- можно гибко менять одно облако на другое, установив соответствующий клиент на Mac;

- бекапы будут доступны из любой точки с подключением к интернету;

- при потере локального бекапа всегда останется облачный.

Недостатки:

- потребуется регулярно подключать внешний накопитель или выделять место на внутреннем;

- при отсутствии локального бекапа для доступа к облачному потребуется немало времени;

- в большинстве облачных сервисов придется приобретать дополнительное пространство.

Вот так можно сделать подходящий аналог Time Capsule и хранить резервные копии в доступном и удобном для использования месте.

В закладки

Как безопасно избавиться от своих электронных устройств

Быстрое развитие технологий в последние годы напрямую влияет на продолжительность жизни пользовательской электроники. Укорачивать жизненный цикл продуктов производителей устройств вынуждают не только экономические причины, но и энтузиасты технологий, желающие иметь самые последние и крутые гаджеты.

Замена телефонов и ноутбуков раз в пару лет увеличивает риски, связанные с личными данными и безопасностью потребителей, поскольку многие из них не стирают со своих устройств данные должным образом перед тем, как продать или выбросить их. И не стоит излишне винить их в этом, поскольку безопасно стереть данные с современных устройств – задача не такая простая, как может показаться.

Продолжайте читать, если хотите узнать, почему это так, и как шифрование может помочь уменьшит эти риски. А также что лучше – продать старые устройства или просто уничтожить?

Какова ваша оценка угрозы?

Чтобы решить, как избавиться от ноутбука, телефона или накопителя, не рискуя скомпрометировать хранящиеся данные, необходимо разобраться, кому может быть интересна эта информация и на какие ухищрения они готовы будут пойти.

Рекомендации данной статьи направлены на пользователей, желающих защитить свои данные от типичных киберпреступников или любопытных покупателей. У подобных индивидов вряд ли будут ресурсы, навыки и интерес для того, чтобы попытаться провести сложные и затратные по времени процедуры восстановления данных. Затраты просто не будут стоить результатов.

Очистка данных нужна для уменьшения рисков: какова ценность данных, которые вы пытаетесь уничтожить, и каковы ресурсы того, кто может попытаться получить к ним доступ?

«Для большинства пользователей, вероятно, достаточно будет убедиться, что они не представляют слишком лёгкой добычи; что затраты на попытку восстановления данных окажутся гораздо больше ценности данных, и устройство гораздо проще будет продать на запчасти или вернуть в строй», — сказал Грег Андрзежевский [Greg Andrzejewski], директор исследований и развития компании Gillware, занимающейся восстановлением данных, услугами которых пользуются Dell, Western Digital, и другие технологические компании.

С другой стороны, в случае политических активистов, действующих в условиях репрессий со стороны правительства, или директоров крупных корпораций, ресурсы и мотивация людей, которые могут нацелиться на их данные будут сильно отличаться от того, с чем столкнётся обычный потребитель. В подобных случаях лучше не продавать старые устройства и не отдавать их в центры повторной переработки, которые могут восстановить их и снова ввести в строй.

«Пользователь должен решить: что может случиться плохого, если кто-то получит доступ к части моих данных?» – сказал Нэйтан Литл, директор разработки продукта в Gillware Forensics, подразделении Gillware, занимающемся цифровыми судебными расследованиями. «Стоит ли продавать телефон за $50 или безопаснее будет хранить его или физически уничтожить и выбросить?»

Шифрование

Перед тем, как обсудить уничтожение данных, необходимо поговорить о шифровании, поскольку лучшим способом минимизировать риски, связанные с личными данными при продаже ноутбука, мобильного телефона, другого вычислительного устройства будет включить шифрование дисков или хранилищ в начале использования устройств.

Это гарантирует, что даже если на устройстве сохранятся остатки данных, когда вы будете от него избавляться, они окажутся бесполезными для человека, у которого не будет кода шифрования или пароля, раскрывающего этот код. И, конечно, шифрование защитит ваши данные в случае кражи или утери устройства.

Все основные ОС поддерживают полное шифрование диска. У MacOS есть FileVault, у Linux есть LUKS (Linux Unified Key Setup-on-disk-format), у Windows есть BitLocker в версиях Pro и Enterprise, и ограниченная версия Device Encryption в Windows Home, если у устройства есть специальный крипточип Trusted Platform Module (TPM) 2.0. Есть и сторонние продукты с открытым кодом типа VeraCrypt, умеющие шифровать внешние диски и основные диски, на которых работает ОС.

Некоторые из этих решений шифруют основной ключ шифрования при помощи пароля пользователя, с которым он входит в систему, или при помощи отдельного пароля, который надо ввести при загрузке, и хранят его в особом месте диска. Поэтому важно использовать длинные кодовые фразы, до которых трудно догадаться, и которые нельзя легко взломать при помощи методов перебора.

Также это значит, что вам всё равно придётся очищать диск перед продажей или переработкой. Это поможет гарантировать, что хранящийся на диске ключ шифрования, защищённый паролем, будет удалён, а данные – потеряны навсегда.

Некоторые устройства хранения обеспечивают автоматическое шифрование при помощи особых чипов и прошивок, и шифруют данные перед их записью на диск. Однако такие варианты шифрования не имеют исходного кода и не публикуют документацию, поэтому сложно узнать, работают ли они правильно.

В исследовании от 2015 года нескольких внешних жёстких дисков от Western Digital, обеспечивающих шифрование, было выявлено несколько серьёзных недостатков, которые могли бы позволить атакующему восстановить данные или ключи шифрования. В дисках использовались контроллеры USB моста, занимающиеся шифрованием, произведённые другими компаниями – поэтому эта проблема не ограничивается единственным производителем.

Вывод такой: даже если у вас диск с обеспечением шифрования, всё равно может быть хорошей идеей использовать другое шифрование поверх имеющегося. Системы шифрования современных ОС широко используются и изучались многими специалистами по безопасности в течение нескольких лет. VeraCrypt, ответвление заброшенного ныне проекта TrueCrypt, также был проверен специалистами по безопасности.

Даже если вы только что осознали важность шифрования дисков, не поздно включить его прямо сейчас. Чем быстрее вы его включите, тем меньше вероятность того, что кто-то сможет восстановить данные с вашего устройства после того, как вы его продали или отнесли на утилизацию.

Убедитесь в том, что вы храните ключи восстановления от вашего шифровальщика в надёжном месте, а также регулярно делаете резервные копии важных файлов, предпочтительно на отдельный зашифрованный диск. Если ваш диск сломается до того, как вы от него избавитесь, ни одна компания не поможет вам восстановить данные, если у вас не будет ключей восстановления для зашифрованных разделов.

Стираем данные с жёстких дисков

Жёсткие диски хранят данные на вращающихся дисках, покрытых магнитным материалом. Они были стандартным типом накопителя в компьютерной индустрии уже много десятилетий, и хорошо известны, поэтому для них существует множество методов очистки, то есть, безопасного удаления данных.

В спецификации ATA – стандартном интерфейсе коммуникаций между компьютером и диском – есть даже команда SECURITY ERASE UNIT, больше известная, как Secure Erase [безопасное удаление], которую могут реализовать производители жёстких дисков и твердотельных накопителей (SSD). Выполнение команды Secure Erase на HDD или SSD уничтожит данные во всех ячейках, и вернёт диск в заводское состояние.

Windows

Сначала надо отметить, что быстрое форматирование, предлагаемое по умолчанию в ОС Windows, не уничтожает всех данных. Оно лишь очищает файловую систему, индекс записей, где хранится информация о файлах и их физическом расположении на диске. Быстрое форматирование помечает физические места как свободное пространство, доступное для повторного использования, но старые данные останутся на физических секторах, пока не будут медленно перезаписаны в будущем другими программами. Поэтому быстрое форматирование нельзя считать очисткой данных для устройств, от которых собираются избавляться.

Microsoft предлагает возможность перезаписать все сектора диска нулями, из-за чего восстановить полезные данные будет практически невозможно, или, по крайней мере, коммерчески невыгодно для фирм, занимающихся восстановлением. Это работа утилиты командной строки DiskPart и её опция «clean all».

Чтобы использовать DiskPart на основном диске, где установлена ОС, необходимо загрузиться с установочных носителей Windows (CD или флэшки) и войти в режим восстановления. После этого нужно выбрать командную строку и ввести “diskpart”.

Команда “list disk” выведет список всех доступных дисков с номерами (0, 1, и так далее), их определяющими. Определив диск, который вы хотите стереть, введите “select disk #”, где # обозначает номер диска. Затем введите “clean all” и запаситесь терпением, поскольку эта операция может занять очень долго.

Убедитесь в том, что вы выбрали правильный диск, поскольку эта операция необратима. Также отметьте, что выполнение одной команды clean, без параметра all, уничтожит только первый сектор диска, содержащий информацию о разделах, но не перезапишет все сектора нулями.

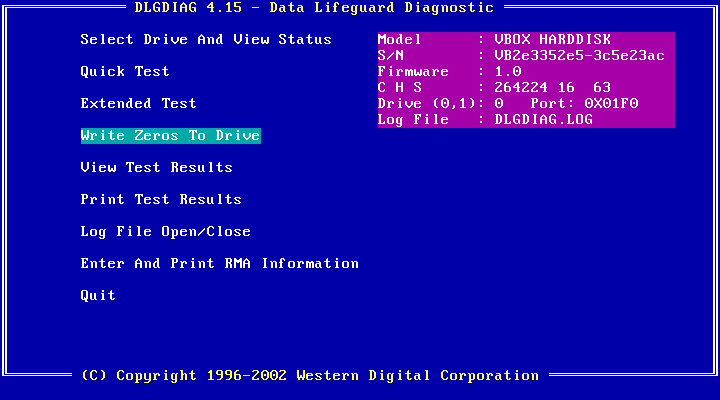

Производители HDD выпускают свои, специальные диагностические программы, например, Seagate SeaTools или Western Digital Data Lifeguard Diagnostics, которые умеют безопасно стирать данные, заполняя диски нулями.

Такие утилиты от производителей обычно бывают в двух вариантах – для установки и запуска в Windows, и для запуска в DOS, при загрузке с загрузочного CD или флэшки. Для стирания диска, содержащего ОС, требуется последний вариант, поскольку нельзя стереть HDD изнутри ОС, работающей с него.

Для создания загрузочных CD или флэшек и записи на них этих утилит придётся следовать инструкциям, приложенным к этим утилитам. Однако есть путь проще: существуют загрузочные CD, поддерживаемые сообществом энтузиастов, на которых уже записаны наборы программ для восстановления, администрирования и диагностики, включая и утилиты от производителей HDD, которые в наше время иногда бывает сложно достать, поскольку некоторых производителей купили другие, после чего их старые сайты и ссылки для скачивания перестали работать.

Один из примеров – активно обновляемый проект Ultimate Boot CD (UBCD), и его можно записать на USB такими программами, как Rufus или Universal USB Installer. В нём также можно найти популярную стороннюю программу для стирания данных Darik’s Boot and Nuke (DBAN), поддерживающую более сложные процедуры удаления данных – например те, что указаны в инструкциях по очистке от Министерства обороны США и других правительственных агентств.

Эти стандарты требуют стирания чувствительной информации, например, конфиденциальных данных, посредством перезаписи всего диска в несколько проходов и при помощи разных последовательностей данных, но это может занять очень много времени, и скорее всего, будет перебором для обычного пользователя.

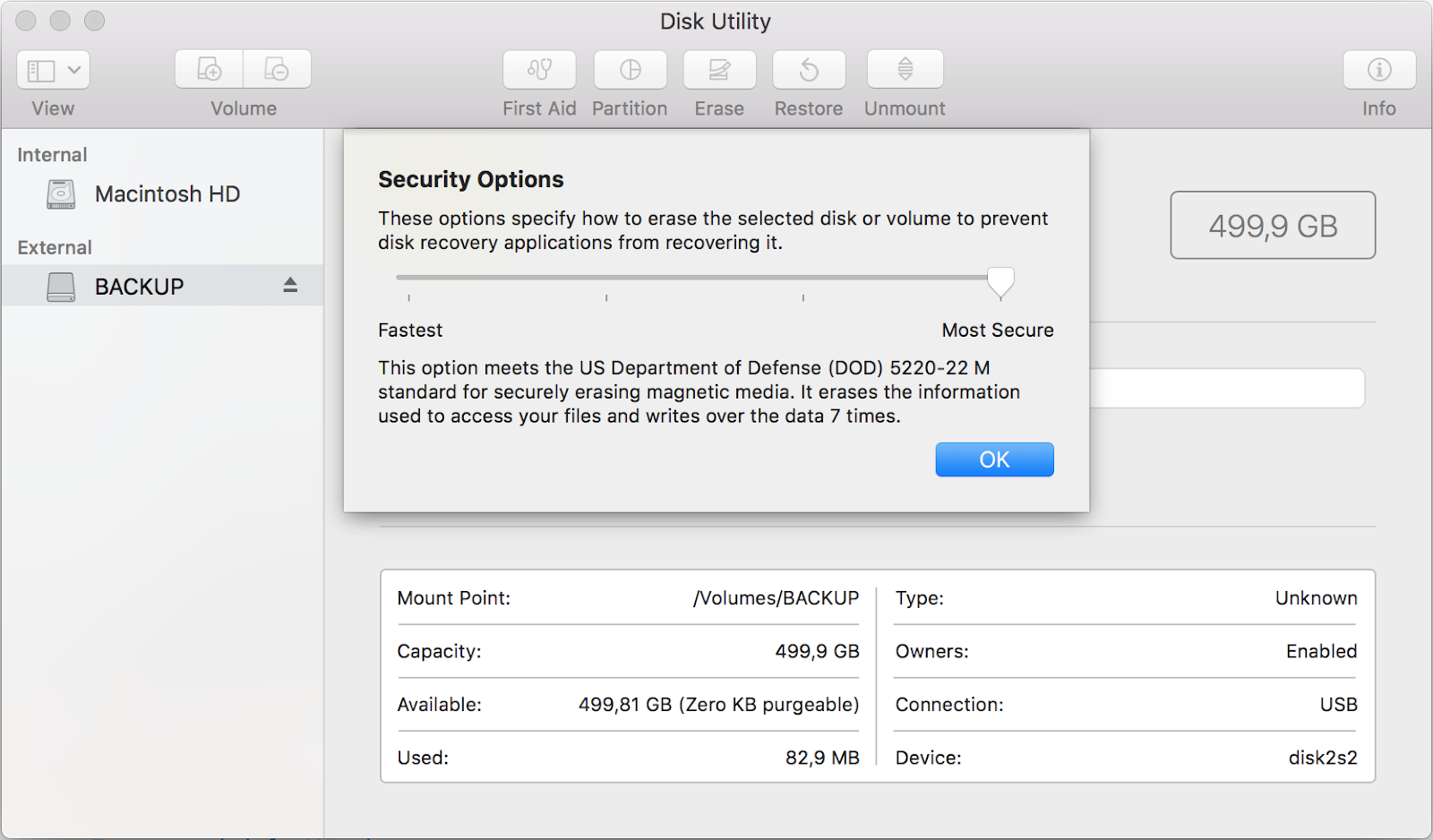

MacOS

Программа Disk Utility в MacOS (бывш. OS X) обеспечивает несколько вариантов стирания данных с диска в разделе Security Options, включая перезаписывание в несколько проходов, удовлетворяющее спецификации DoD 5220.22-M.

В MacOS её можно найти в разделе /Applications/Utilities/ и использовать для стирания внешних дисков. Чтобы очистить диск с загрузочным томом системы, пользователи могут загрузиться в Recovery mode и запустить программу оттуда. Для SSD безопасного стирания не предусмотрено.

Solid-state drives (SSD)

Во многих современных ноутбуках, например MacBook или ультрабуки под Windows, твердотельные накопители заменяют привычные HDD, из-за чего наша задача немного усложняется. Эти накопители хранят данные не на магнитных дисках, а на чипах флэш-памяти, и используют сложные алгоритмы управления хранилищем, из-за которого традиционные методы стирания и заполнения нулями становятся менее надёжными.

У SSD существует внутренняя таблица, ставящие в соответствие логические блоки адресов (LBA) страницам, или рядам физических ячеек в чипе памяти. Блок может состоять из нескольких страниц, вплоть до 256 штук.

Когда приложению нужно перезаписать существующие данные, SSD не обновляет те же самые физические страницы. Он записывает новые данные на пустые страницы, поскольку это быстрее, а также выравнивает износ ячеек памяти. Затем таблица LBA обновляется, чтобы программы видели новую версию данных на том же месте, что и ранее.

Из-за этого трюка старые версии данных остаются нетронутыми на страницах, которые помечаются, как «ранее использованные» [stale]. Их в итоге очистят, когда другие страницы в том же блоке окажутся использованными, или когда данные с них намеренно перенесут на пустые страницы в других блоках.

Этот процесс называется сборкой мусора и необходимо для того, чтобы можно было стирать целые блоки и заново пускать их в работу. Это также одна из причин, по которой у SSD есть запасы лишних пустых блоков, и почему была введена команда TRIM, позволяющая ОС сообщить SSD о неправильно работающих страницах.

Windows

Для большинства потребителей простейшим решением для стирания SSD будет определить его производителя и модель, а затем использовать утилиту, предоставленную производителем, которая запустит внутреннюю процедуру безопасного удаления (Intel, Samsung, Toshiba OCZ, SanDisk, Kingston, Crucial, Seagate, Corsair, Plextor). Как и в случае с HDD, данную процедуру необходимо запускать вне ОС, и выполнять её будет прошивка.

Большая часть приложений для работы с SSD требует установки под Windows, после чего предлагается создать загрузочный USB с программой, которая безопасно уничтожит данные.

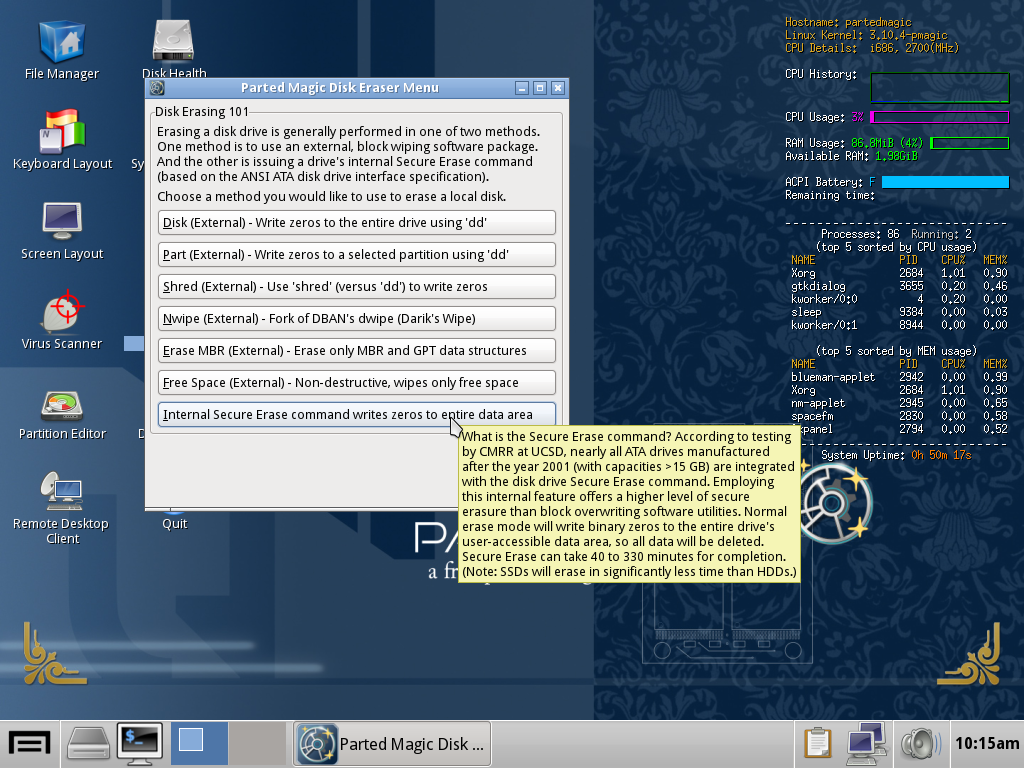

Среди программ сторонних производителей, дающих команду ATA Secure Erase для HDD и SSD есть Parted Magic, когда-то бесплатная программа для управления разделами, за которую теперь просят $11, и HDDerase, утилита для DOS, изначально разработанная в Центре исследований памяти и записей при Калифорнийском университете в Сан-Диего, однако, не обновлявшаяся в 2008 года, в результате чего она может не работать с современными приводами.

На упомянутом выше Ultimate Boot CD присутствует HDDerase и последняя бесплатная версия Parted Magic от 2013. Parted Magic лучше, она предлагает графический интерфейс, однако у последней бесплатной версии есть некоторые известные проблемы, из-за которых приводы могут превратиться в кирпич – эти проблемы были исправлены только в более поздних версиях. Также для ATA Secure Erase можно использовать утилиту hdparm для Linux, однако её использование – дело довольно кропотливое.

Важно помнить, что при использовании команды ATA Secure Erase нужно задать пароль для диска. Выбирайте что-то простое, что легко запомнить, и не используйте пустой пароль, поскольку некоторые BIOS не распознают такие пароли и не дадут вам использовать диск в дальнейшем.

Также не рекомендуется запускать безопасное стирание внешних дисков, подключаемых по USB, поскольку некоторые из интерфейсов могут не поддерживать эту команду, и некоторые люди сообщали о превращении внешних приводов в кирпич.

Альтернативой безопасному стиранию может быть многократная перезапись SSD, но такая операция может занять несколько часов или даже дней, в зависимости от размера привода, и не всегда надёжна. Также существует риск отказы диска из-за перегрузки.

MacOS

Варианты безопасного стирания HDD от macOS Disk Utility не подходят для SSD. У Apple в документации сказано, что эти варианты «для SSD не нужны, поскольку стандартное стирание затрудняет восстановление данных с SSD».

Однако затруднительно – не значит невозможно, поэтому компания рекомендует включать шифрование FileVault в начале использования SSD.

Подводные камни

Использование инструментов для стирания данных, предлагаемых производителями накопителей, и особенно выполнение команды Secure Erase, будет наиболее безопасным вариантом, поскольку эти компании лучше всего должны знать, как работают их продукты. Однако за годы использования этих программ было набрано несколько сообщений об их неправильной работе.

В 2011 году исследователи из Калифорнийского университета в Сан-Диего решили изучить эффективность распространённых техник по очистке данных на SSD и обнаружили серьёзные проблемы с реализацией команды ATA Secure Erase. Из 12 проверенных SSD от различных производителей поддерживали эту команду лишь 8, и только 4 выполняли её надёжным способом.

На двух из этих накопителей попытки выполнить команду возвращали ошибку, а удалялся только первый блок. Что ещё хуже, один диск сообщил об успешном выполнении команды, не стерев вообще ничего.

Исследование также обнаружило, что полная двукратная перезапись SSD позволила достаточно неплохо очистить большую часть, но не все накопители. К примеру, исследователям удалось восстановить гигабайт данных, или 1% с одного из проверенных накопителей даже после 20 перезаписей, с использованием специального оборудования, соединяемого непосредственно с чипами памяти.

Пофайловая очистка, обычно работавшая для HDD, в процессе которой физическое местоположение файла многократно перезаписывалось случайными данными, оказалась полностью непригодной для SSD. Исследователи смогли восстановить от 4% до 75% содержимого файлов, якобы очищенных таким методом.

Стивен Свансон, директор лаборатории NVM Калифорнийского университета и один из исследователей, принимавших участие в работе, рассказали мне, что с 2011 года положение должно было улучшиться, в частности потому, что их работа привлекла много внимания в своё время и оказала на производителей SSD давление. Он считает, что современные SSD от уважаемых производителей должны обладать нормальными реализациями команды очистки.

«Я бы доверил программе от уважаемой компании задачу по очистке своего SSD перед продажей», — сказал он.

После удаления можно использовать live-Linux для проверки того, что на высоком уровне на накопителе больше не осталось полезных данных. Какие-то небольшие остатки данных могут существовать в чипах памяти, и в таком тесте будут не видны, но они вряд ли пригодятся киберпреступникам.

Для извлечения подобной информации потребовалось бы специальное оборудование, способное считывать информацию с флэш-чипов в обход контроллера SSD, а такую операцию любопытный покупатель или случайный киберпреступник проводить не будет.

Другая проблема состоит в том, что SSD иногда без предупреждения отказывают, причём не из-за износа ячеек памяти, который со временем случается у всех накопителей. Различные эксперты, проводившие тщательную проверку SSD, рассказывали мне, что встречали ситуации, в которых SSD просто переставали работать, и их приходилось выбрасывать.

«У них внутри есть куча электронных компонентов, — сказал Свансон. – Работающее в SSD ПО очень сложное, и если оно оказывается в плохом состоянии, сделать ничего уже нельзя и SSD просто останавливается. Такой отказ гораздо более вероятен, чем отказ флэш-чипов».

Рутгер Плак, главный эксперт судебной экспертизы из голландской фирмы Fox-IT, рассказал мне, что они с коллегами проводили некоторые проверки со стиранием SSD, чтобы узнать, можно ли их использовать для своей работы вместо HDD – к примеру, для сбора свидетельств с компьютеров пользователей во время судебных мероприятий и расследования происшествий. Они решили отклонить эту идею из-за проблем с надёжностью.

Целью было посмотреть, можно ли восстановить данные после стандартной перезаписи в несколько проходов, которую часто используют для очистки дисков, сказал Плак. «Многие SSD ломались, когда мы пытались их безопасно стирать или записывать на них слишком много данных».

Мобильные устройства

С мобильными устройствами всё в каком-то смысле проще, хотя они также используют флэш-память с теми же недостатками процедур очистки, что и у SSD.

Последние версии Android и iOS поддерживают шифрование всего устройство, многие включают его по умолчанию, однако это довольно новая тенденция, и пока ещё активно используется большое количество незашифрованных телефонов, особенно в экосистеме Android.

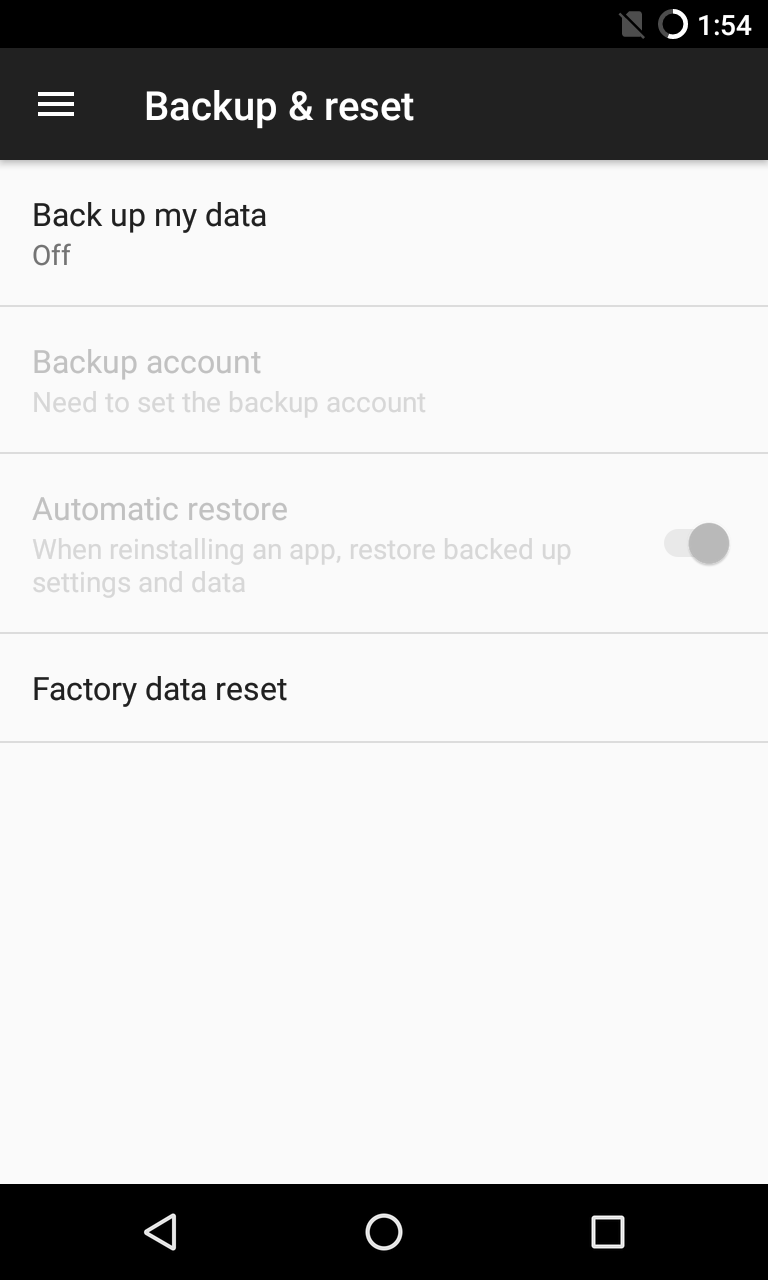

Стирание данных в Android

У Android есть возможность возврата к заводским настройкам, стирающая раздел данных, содержащих чувствительную информацию, и настройки приложений и ОС. У телефонов с поддержкой внешних карт microSD имеется возможность стирать и форматировать внешнее хранилище [а также шифровать / прим. перев.].

Безопасно стирать данные со старых устройств на Android, не поддерживающих полное шифрование, довольно проблематично, как показано в исследовании от 2015 года, проведённом специалистами Кембриджского университета. Они анализировали эффективность реализации функции возврата к заводским настройкам в 21 б/у телефоне с версиями Android от 2.3 до 4.3, и обнаружили, что могут восстановить электронные письма, текстовые сообщения, ключи для доступа к Google и другие чувствительные данные.

Базовое полное шифрование было добавлено в Android 4.4, и улучшено в Android 5.0. Однако включать его по умолчанию было не обязательно вплоть до версии 6.0, и даже тогда это требование применялось только к новым устройствам, идущим в комплекте с этой версией, а не к старым телефонам, получившим обновление ПО.

К самым недорогим устройствам, не поддерживающим скорость Advanced Encryption Standard (AES) на уровне выше 50 Мбит/с, не относятся требования по обязательному шифрованию, даже в последней версии Android 8.1. Согласно статистике, только у 68% телефонов, заходивших в Google Play в течение 7 дней этого июля, была установлена Android версии 6.0 или новее.

Рутгер Плак сказал мне, что за годы существования компании они получали много сообщений от людей, запустивших возврат к заводским настройкам устройств под Android, продавших их, а затем обнаруживших кражу их личной информации.

Если не использующий шифрование телефон под Android запускает возврат к заводским настройкам, и у вас есть доступ к его чипу или карте, то восстановить данные очень просто, сказал Плак. «В интернете полно софта для восстановления данных с простым интерфейсом, и оно очень полезно для восстановления случайно удалённых файлов. Однако, с точки зрения людей, продающих телефон, и ничего не подозревающих, это довольно страшно».

«Боюсь, что если у вас старый Android-телефон, то я бы не рекомендовал его продавать», — сказал мне Росс Андерсон, профессор инженерной безопасности из Компьютерной лаборатории при Кембриджском университете. «Вам нужно хорошо разбираться в вопросе стирания данных, поскольку возврат к заводским настройкам часто не работает, как надо».

Плак согласился, что продажа устройства на Android – плохая идея, и что использование полного шифрования – лучший способ предотвратить восстановление данных для новых устройств. Он также указал, что важно ставить надёжный пароль на устройство, поскольку безопасность даже зашифрованных данных зависит от него.

Очистка данных на iOS

Apple, как единственный производитель устройств с iOS, полностью контролирует эту экосистему и хорошо обновляет пользователей iPhone и iPad до последних версий ОС. Компания добавила полное шифрование устройства в iOS 8, и по умолчанию оно включено. Также, начиная с iPhone 5S, у устройств есть сопроцессор безопасности Secure Enclave, обрабатывающий криптографические операции и хранящий ключ шифрования.

Этот выделенный процессор предупреждает атаки грубой силы на пароль телефона, увеличивая задержку ввода после каждого неудачного ввода пароля. Существуют устройства, продающиеся правоохранительным агентствам, которые якобы умеют взламывать 6-значные пароли в срок до трёх дней, поэтому пользователям стоит рассмотреть применение длинных буквенно-цифровых паролей.

Все устройства iOS можно привести в заводское состояние, подсоединив их к компьютеру и использовав Apple iTunes. Также их можно стереть без компьютера, через меню Settings > General > Reset menu.

Физическое уничтожение

Если мобильный телефон, жёсткий диск или SSD содержат очень чувствительные данные, лучше всего будет их не продавать. Лучшим выбором будет хранить их в безопасном месте, из которого их нельзя украсть, или тщательно уничтожить так, чтобы данные нельзя было восстановить.

Существуют предприятия, специализирующиеся на уничтожении устройств хранения информации, некоторые из которых даже предоставляют сертификаты об уничтожении, однако их услуги направлены на корпорации и могут стоить довольно дорого.

Уничтожить HDD довольно просто. Можно просверлить сквозные отверстия или забить несколько гвоздей в корпус, что повредит диски. Конечно, во время таких операций всегда необходимо использовать защиту.

Нэйтан Литтл из Gillware сказал, что сверление отверстий, сгибание дисков или их раскалывание на кусочки можно считать весьма успешными методами уничтожения HDD.

«Данные не смогут восстановить ни в одной коммерческой лаборатории», — сказал коллега Литтла, Грег Андрзежевский. «В теории можно что-то будет прочитать при помощи очень специализированного оборудования, типа сканирующего электронного микроскопа, но коммерческие лаборатории, как мы, пытаются чинить диски. Мы не сможем ничего восстановить с HDD, диски которого достаточно сильно повреждены».

У SSD есть несколько чипов памяти, и их всех необходимо уничтожить, чтобы данные восстановить было нельзя. У обычного 2.5″ SATA SSD есть защитный корпус, который надо снять, чтобы раздавить каждый чип. У SSD форм-фактора M.2 все чипы на виду, и их уничтожить легче.

Хотя может показаться, что с телефонами всё проще, на самом деле они потребуют больше усилий, поскольку чипы хранения интегрированы в их платы, и хорошо защищены. Чтобы добраться до них, придётся разобрать устройство – это кропотливый процесс, детали которого разнятся от одной модели к другой.

Современные телефоны достаточно прочны, поэтому использовать огонь для их уничтожения, как рекомендуют некоторые, будет плохой идеей. Сначала их всё равно нужно разобрать и удалить встроенные аккумуляторы, поскольку их сжигать опасно – возможен риск взрыва. Во-вторых, для повреждения внутренних компонентов потребуется очень горячее и мощное пламя.

«У нас был случай, когда телефон вместе с телом сгорел в бочке, и телефон расплавился до неузнаваемости – сложно было сказать, телефон это или бумажник, — сказал Литтл. – Это был огрызок телефона, и мы всё равно смогли вытащить чип и частично прочесть его, определить, чей это был телефон, и считать с него текстовые сообщения и изображения».

Альтернативой стиранию данных будет «физическое уничтожение устройства, тщательное раздробление до такой степени, чтобы корпуса чипов были разбиты на части, — сказал мне Росс Андерсон. – Ещё одной альтернативой будет поместить телефон в морскую воду на большую глубину, или закопать его там, где его не найдут».

Но разбить телефон в металлическом корпусе молотком будет довольно сложно. Если вы решите сделать это, рекомендуется сначала удалить аккумулятор, поэтому вам всё равно придётся сначала вскрывать корпус телефона.

Источник https://fps-up.ru/computer/kak-steret-zhestkij-disk-navsegda-ochistit-vse-fajly

Источник https://www.iphones.ru/iNotes/kak-sozdat-domashnee-hranilishche-dlya-faylov-i-ne-platit-za-08-19-2018

Источник https://habr.com/ru/post/430610/